综合报告(一)短信拦截马黑产揭露

(原发在AVLTeam blog 短信拦截马黑产揭露)

0x0 概述

从2013年5月至今,AVL移动安全团队持续监测到了一类高活跃高危害的短信拦截类型木马。短信拦截马,顾名思义是一种可以拦截他人短信木马,就是让被攻击者收不到短信,并将短信内容截取到攻击者手机上。

此类木马目前最常见的是通过钓鱼、诱骗、欺诈等方式诱导用户装上木马,然后通过拦截转发用户短信内容,以此获取各种用户重要的个人隐私信息,如用户姓名、身份证号码、银行卡账户、支付密码及各种登录账号和密码等,造成这些信息的泄露,再利用此信息从而达到窃取用户资金的目的,严重威胁用户的财产安全。

另外,此前流行的”XX神器”也有短信拦截转发的功能。

0x1 数据统计

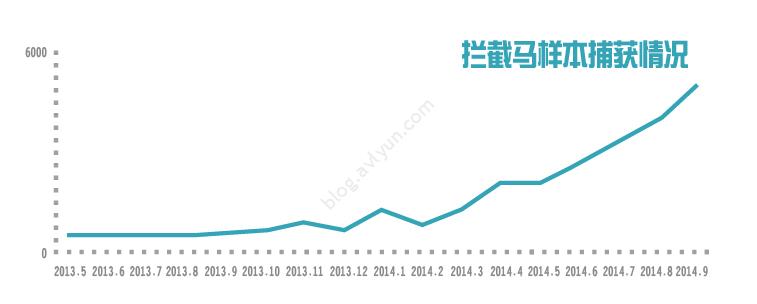

短信拦截马功能简单、开发成本低,但更新变化速度快,伪装目标不断更换,涉及样本量比较庞大。从最早13年5月出现到14年9月,共截获该类木马将近2万个。

0x11 活跃曲线

从13年5月起,AVL移动安全中心每月都能监控到该类木马,从其活跃曲线可以看到其呈现不断增长的趋势:

图1 拦截马样本捕获情况

0x12 行为分布

短信拦截马其行为主要是拦截并转发短信来窃取隐私,此外部分还带有诱骗欺诈、远程控制、资费消耗、恶意扣费等。从下图拦截马主要行为分布可以发现诱骗欺诈、远程控制、资费消耗都占有不小的比例:

图2 拦截马主要行为分布

0x13 样本包名Top 20

下图为样本包名Top 20,从中可以发现最多的是伪装成Android系统应用名,其次则是example、test等测试名称:

图3 拦截马伪装包名Top 20

0x14 伪装应用Top 10

样本伪装应用Top 10,不出意外的中国移动最多,下图中其实还有移动客户端、10086、移动掌上营业厅、掌上营业厅、移动营业厅都属于伪装的移动应用,其次则是伪装的淘宝”淘分享”:

图4 拦截马伪装应用Top 10

0x2 对抗情况

拦截马家族发展迅速,持续的演变过程中便不得不与安全软件查杀对抗,除了常规恶意代码手段,拦截马家族更喜欢采用加壳这种简单有效的手段。频繁更换修改加壳方式,高频率持续更新以保证绕过安全软件,拦截马对抗颇有09年PC上的免杀趋势。

下图为拦截马家族加壳样本捕获情况,从图中可见从拦截马最早出现的时候就已经开始有使用加壳技术了,不过直到2014年6月才开始持续增长,而现在正是高速爆发时期:

图5 拦截马加壳样本捕获情况

下图为拦截马加壳样本与当月样本数的统计情况,拦截马的捕获数量依然在持续增长,而加壳样本比例亦在增加:

图6拦截马加壳样本统计

对拦截马加壳样本所采用的加壳方案做了一下统计,其中大部分都在使用apkprotect这一加固方案,而其他方案则少许多:

图7 拦截马加壳类型统计

加固是一把双刃剑,保护开发者APP的同时也成为木马作者的一把”保护伞”,希望诸多加固公司能在加固应用前多做恶意代码审核工作。

0x3 黑产揭露

0x31 拦截马黑色产业链

拦截马的爆发必然有其原因,根据AVL团队研究人员多方采证以及卧底取证,最终还原了其完整的黑色产业链:

图8 拦截马攻击模型

从伪基站发送伪造钓鱼网站地址,再到用户访问钓鱼网站,欺骗用户输入个人信息,网站挂马诱导用户下载安装短信拦截木马,最后攻击者在线转账时通过拦截马转发网银验证码完成转账,这就是一个简单的拦截马工具模型。

图9 拦截马黑色产业链

拦截马黑色产业链分工明确结构简单,主要由以下四部分组成:

1.开发售卖:这部分主要是拦截马木马的开发以及免杀、钓鱼网站的开发出售、伪基站的出售;

2.木马分发:广撒网才能多收鱼,拦截马分发手段主要有钓鱼短信、网站挂马、二维码传播;

3.窃取售卖:拦截马植入成功即可获取拦截短信,但黑产关注的信息主要在于各大银行、支付宝、游戏点卡、运营商话费充值卡、Q币等等,这些信息都是可以直接交易;

4.洗钱:洗钱也是技术活,生意好的日入上万不是梦,虽然洗钱是获利最多的,但同时也是风险也最大。

1.开发售卖:这部分主要是拦截马木马的开发以及免杀、钓鱼网站的开发出售、伪基站的出售;

2.木马分发:广撒网才能多收鱼,拦截马分发手段主要有钓鱼短信、网站挂马、二维码传播;

3.窃取售卖:拦截马植入成功即可获取拦截短信,但黑产关注的信息主要在于各大银行、支付宝、游戏点卡、运营商话费充值卡、Q币等等,这些信息都是可以直接交易;

4.洗钱:洗钱也是技术活,生意好的日入上万不是梦,虽然洗钱是获利最多的,但同时也是风险也最大。

文章最后附有研究人员潜伏拦截马交易群所收集到的部分相关聊天证据记录截图。

0x32 相关产业

百度搜索拦截马就有118万个结果,其中有产业链揭露、样本破解分析,但更多则是交易信息:

图10 百度”短信拦截马”百万以上词条

0x33 木马开发

下图为猪八戒网的开发需求,可见拦截马开发及免杀依然持续中的;不过拦截马功能比较简单,开发成本较低,即便免杀也通常使用已有加固方案,所以图中给的报酬都比较低:

图11 猪八戒网拦截马开发需求

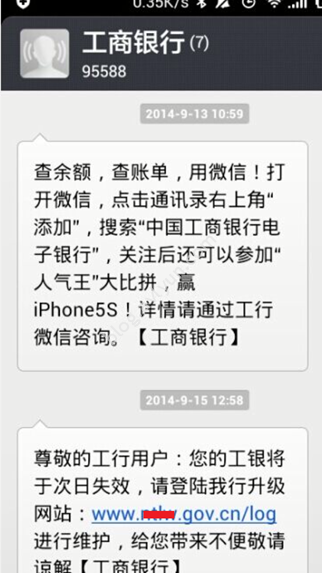

0x34 伪基站

伪基站是近几年开始流行的,黑产中通常用于发送伪造短信诱导用户进入钓鱼网站,如下图即是一个伪造的工行短信,值得注意的是其使用了gov.cn域名下的子页,相对加强了权威性而降低了用户警惕:

图12 伪基站钓鱼网站短信

另外伪基站还有如下诈骗的使用方式,通过伪造短信来恐吓用户来进行诈骗行为,不久前”小龙女”李若彤经纪人造电信诈骗百万以上,手法就与此类似:

图13 伪基站诈骗短信

0x35 钓鱼网站

拦截马样本中最爱伪装中国移动,所以同时也发现了大量的山寨中国移动钓鱼网站,此类网站通常以积分兑换现金来诱骗用户输入相关银行帐号信息,同时诱导用户下载安装短信拦截木马:

图14 山寨中国移动钓鱼网站

下图即是一个山寨中国电信钓鱼网站,采取同样的手法获取用户个人信息并诱导安装短信拦截木马,该木马还会欺骗用户不要卸载:

图15 山寨中国电信钓鱼网站

图16 木马欺骗用户不要卸载

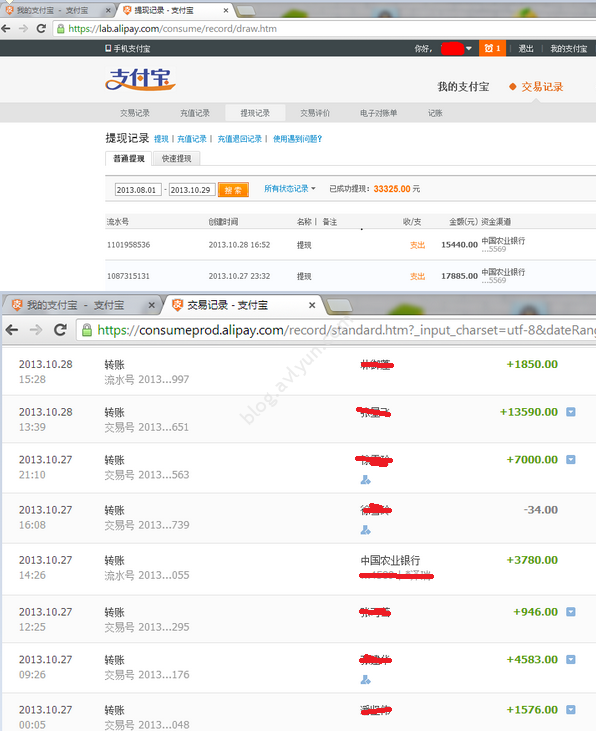

0x36 洗钱

利益所趋,正是拦截马火爆的主要原因。下图为某黑产人员曝光的拦截马洗钱记录,可谓日入上万不是梦:

图17 拦截马洗钱记录

0x4 总结

随着时间的推移,移动通信技术的发展,智能手机的出现,移动支付也渐渐占据主流。但由于手机支付安全问题日益突出,加上Android应用开发的简单,以及伪基站的出现,加固方案的发展,再结合流行已久的钓鱼网站,短信拦截马作为一个功能简单开发成本低,但获利颇高的黑色行业,不可避免的在短时间内便形成了其完整的产业链。

短信拦截马家族此刻正处在高速爆发时期,无论数量还是质量都有着明显的提高,尤其大量加壳对抗样本的出现,给安全公司分析人员造成了极大的困扰。在此希望诸多加固公司在对应用加固的时候,能多做一些恶意代码审核工作,避免与安全公司陷入加壳脱壳无穷尽的内耗中,而使恶意代码渔翁得利。

拦截马家族变化速度快,对抗强度高,传播渠道广,欺骗性强,极易造成用户重大经济损失以及隐私泄露。随着拦截马家族的爆发,同时更会不断产生着大量的伪基站诈骗短信以及钓鱼网站,希望用户能保持良好的安全上网习惯,以及对钓鱼欺诈的警觉,可以极大避免此类威胁。同时用户可以下载并使用AVL Pro对该类木马进行检测和查杀。

0x5 参考

【1】警惕手机钓鱼网站植入木马,http://blog.avlyun.com/713.html

【2】警惕手机钓鱼网站植入木马—电信篇,http://blog.avlyun.com/1283.html

【3】探秘短信马产业链-从逆向到爆菊,http://drops.wooyun.org/tips/789

【4】11月最新灰色项目,短信拦截马,支付宝银行卡有多少洗多少!

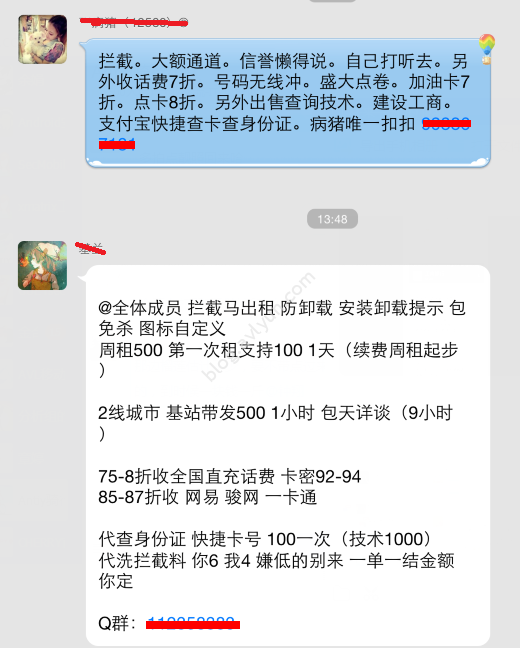

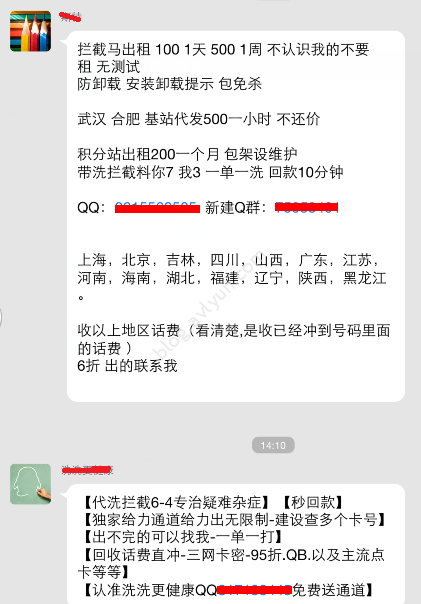

0x6 附-拦截马交易群部分聊天记录

从聊天记录可以大致还原拦截马完整的黑产链,从木马开发、免杀、伪基站、钓鱼网站、拦截料交易、洗钱,无一不有:

0 评论:

发表评论