(2015年1月12日发在AVLTeam blog 广告件发展现状分析)

0x1 引言

2012 年 11 月 28 日,央视《经济信息联播》播出的节目“安卓智能手机广告存隐忧”揭露了手机广告行业存在的一些鲜为人知、但触目惊心的黑幕。不少手机用户在安装APP后,不断弹出各类广告,令人烦扰。有些APP甚至为了获取用户信息,在广告件中植入恶意代码,用于窃取用户隐私等,严重侵犯消费者利益。

时至今日,移动广告行业健康状况是否依然如故?本文将针对目前广告件发展概况做简要分析。

0x2 广告件发展情况

0x21 市场概况

根据艾媒咨询《2013-2014年中国移动广告平台行业观察报告》数据显示,2013年中国移动广告平台市场整体规模为25.9亿元,同比增长144.3%,预计到2018 年的市场规模有望达到 227.1 亿元。面对移动广告市场的迅速发展,移动广告数量也呈现出暴增趋势。根据AVL移动安全团队统计,2014年广告件数量达到500多万个,较2011年增长了250倍左右。图1展示了2011年-2014年每年捕获广告件的数量情况。

图1 广告件数量变化

0x22 盈利方式

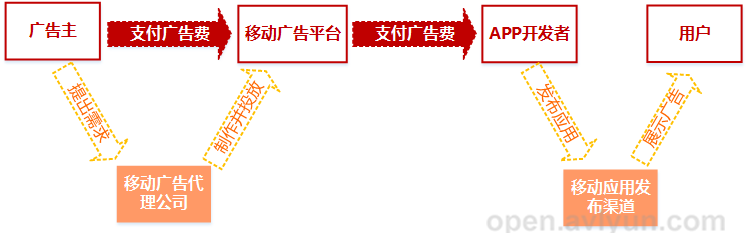

移动广告平台通过将广告插件内置于手机APP中,实现广告的海量投放及管理,同时使开发者用户流量变现为广告收益,最终形成一个由广告主、手机广告代理商、广告平台、APP开发者、移动运营商、手机终端厂商和手机用户构成的移动广告利益链(详见图2)。

图2 移动广告利益链

移动广告平台在其中扮演了在APP开发者与APP广告主之间的中间角色,通过使广告主投放的广告更加精准有效,让用户获取需要的信息,同时提升开发者的收入并从中获取分成收入而实现盈利。广告主投放广告到APP后,一般采用以下几种方式进行计费:

0x23 展现形式

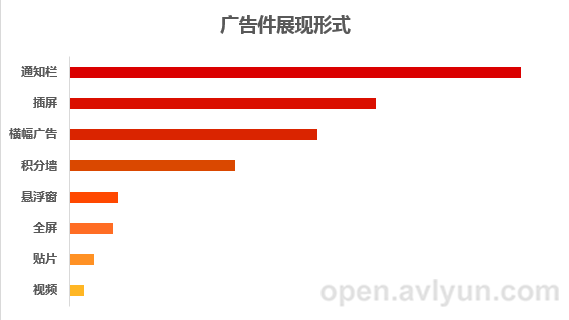

广告件的展现形式创新不断,从最初的横幅广告形式,向通知栏、插屏、积分墙广告不断升级。据AVL移动安全团队统计发现,目前使用通知栏、插屏方式展现广告的数量也已经超越横幅广告形式。目前广告件的主要展现形式如图3所示。

图3 广告件展现形式

0x3 广告件分析

0x31 行为特征

0x311 上传用户信息

一些第三方广告平台在向用户推送广告的同时,额外搜集用户的个人信息并上传,虽然其目的自称为统计广告投放的地域、运营商、手机品牌等数据报表,可以帮助广告主更加了解广告受众的用户特性。但是这些手机信息都有可能给被窃取非法利用,给用户隐私带来不利影响。

据AVL移动安全团队分析统计,53%的广告件都有上传手机IMEI和IMSI的行为,19%的广告件会上传手机地理位置,15%的广告件会上传手机号码信息,同时还有恶意广告件有上传通讯录、通话记录、短信记录等重要隐私信息的恶意行为。

0x312 其他行为类型

统计广告件其他行为时发现,占比最多的是频繁推送广告和静默下载,会给用户造成流氓推广和资费消耗。对手机安全威胁最高的行为是:伪造、拦截短信和静默安装,虽然占比小,但会给用户造成严重的经济损失。表3统计了广告件的其他行为类型及威胁等级情况。

0x32 广告件家族

据AVL移动安全团队统计,使用最多的广告件家族是来自Google的Admob和国内的Waps。图4展示使用最多广告件家族TOP10,及其对应APP总数以及含有恶意代码的APP数量。

图4 广告件家族情况

0x33 申请权限

广告SDK中往往会申请过多权限,可能导致权限滥用。比如,广告SDK中获取的隐私权限会导致手机用户的隐私被非法获取。统计以上十大广告件家族所使用权限情况后,AVL移动安全团队发现国外广告使用权限在3-4个左右,而国内广告SDK则使用权限平均都在6个左右。表4统计以上十大广告家族所申请的权限情况:

- RECORD_AUDIO 此权限可让该应用随时进行录音。

- CAMERA 此权限可让该应用随时使用相机,而无需您的确认。

- ACCESS_COARSE_LOCATION 应用会使用此类服务确定您的大概位置。

- INSTALL_SHORTCUT 应用可在桌面上任意安装快捷方式。

- SYSTEM_ALERT_WINDOW 可在其他程序上显示窗口,有流氓推广的嫌疑。

0x4 恶意广告件分析

0x41 恶意行为类型

广告件的恶意行为类型分布比较广泛,几乎涵盖所有恶意类型。其中以频繁推送、私自下载造成的资费消耗最为典型。另外,恶意扣费、远程控制、隐私窃取等行为在后台执行,导致用户较难发现。(《广告件小结》一文详细介绍了广告件中的恶意行为。)

图5 广告件恶意行为类型

0x42 新兴推广方式

在分析2014年恶意代码过程中,AVL移动安全团队看到一个新趋势:为提升推广效果,大量恶意APP以色情内容为诱饵,不断推送各种广告,从中牟取APP推广费用。详情可参考《2014年移动恶意色情应用研究报告》。

0x5 实例:广告SDK典型恶意行为

移动广告平台大小不一,良莠不齐,他们提供的广告SDK没有统一的行业标准,给移动安全带来了一定的风险和隐患。以下举例说明当前广告SDK包含的典型恶意行为。

0x51 聚合数据SDK

2014年11月初,媒体曝光iOS版本聚合数据SDK会偷偷上传用户通讯录至服务器,随后AVL移动安全团队对比分析Android版本SDK时发现,其同样具有窃取通讯录行为,并且在“聚合数据SDK简介”中并未对获取通讯录行为做任何说明。

虽然聚合数据已经在新版中更新了SDK,删掉了相应获取上传通讯录的代码(详见表5)。但是产品端更新SDK是个漫长的过程,旧版的SDK仍然在收集用户通讯录,而且聚合数据服务器上用于接收上传的通讯录的接口并没有被删掉,仍然能正常处理数据。

0x52 Counterclank广告SDK

Counterclank广告SDK会创建大量桌面快捷方式,修改用户浏览器书签,并获取手机设备等信息,同时修改手机的默认浏览器主页。 详细代码截图如下:

图6 创建桌面快捷方式

图7 添加浏览器书签

0x53 Ju6广告SDK

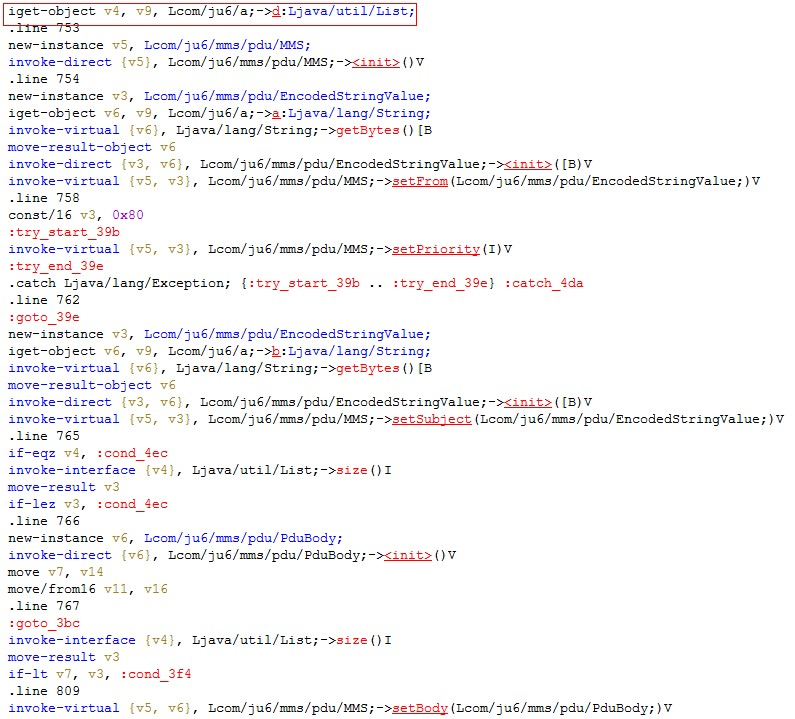

Ju6广告SDK会上传用户信息,如 IMEI、IMSI、手机号、地理位置信息等,获取广告信息,采用插入短彩信方式弹出广告,能够伪造短彩信推广广告,给用户造成一定的骚扰。 详细代码截图如下:

图8 伪造短信

图9 伪造彩信

0x54 Adtraffic广告SDK

Adtraffic广告可能会在收件箱插入垃圾短信,后台发送短信,拦截短信。 详细代码截图如下:

图10 拦截特定短信

没有评论:

发表评论